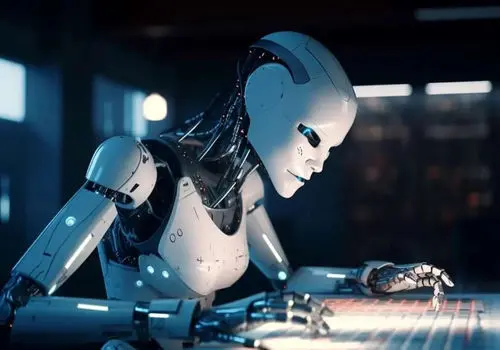

حمله سایبری یکپارچه به برخی از سایت های ایرانی

پارسینه: در پی حملات سایبری، تعدادی از وبسایتها و پورتالهای سازمانها و دستگاههای اجرایی دیروز از دسترس خارج شدند . مرکز ماهر با تایید این حملات اعلام کرد که حملات کنترل شده است.

عصر روز گذشته، تعدادی از وبسایتها و پورتالهای سازمانها و دستگاههای اجرایی بر اثر حوادث امنیتی، از دسترس خارج شدند و یا بار پردازشی بسیار زیاد و غیرطبیعی بر روی سرویسدهندههای وب خود رو به رو بودند.

در اخبار غیررسمی اعلام شد که سایتهایی از جمله سایت بانک مرکزی، شرکت پست و ایرانسل از دسترس خارج شدهاند. اما این اخبار رد و اعلام شد سایت به دلیل به روز رسانی فنی از دسترس خارج شده است یا سایت از دسترس خارج نشده است.

در حالی که اخبار غیررسمی همچنان رد می شد امروز وزارت ارتباطات رسما از دسترس خارج شدن برخی سایتها را تایید کرد.

تیم عملیاتی و پاسخگویی به حوادث امنیتی مرکز ماهر (مدیریت امداد و هماهنگی حملات رخدادهای رایانهای) با تایید اخبار مربوط به این حملات اعلام کرد که حملات کنترل شده است.

مرکز ماهر با بررسی حملات اعلام کرده: هدف حمله، منع سرویس توزیع شده، سیستمهای عامل ویندوز با سرویسدهندههای وب IIS بوده است و تمامی اهداف مورد حمله قرار گرفته تاکنون از شرایط فنی یکسان برخوردار بودهاند.

همچنین آناتومی حمله، شامل ارسال زیاد درخواستهای HTTP به سمت وبسرورها با حجم و تعداد بالا است، که باعث ایجاد پردازش سنگین روی سرویسدهندهها شده و به اعتقاد کارشناسان، هدف اولیه این حمله پهنای باند شبکه نبوده، لذا تشخیص اولیه با سیستمهای مانیتورینگ و پایش معمولی به سختی قابل انجام است و با تاخیر تشخیص حاصل می شود.

بر همین اساس، پیکربندی صحیح سرویسدهندههای وب که میزبان برنامههای کاربردی تحت وب است، باید به دقت صورت پذیرد و رعایت نکات امنیتی در آنها، امنیت کل سیستمها و برنامههای کاربردی را تحت تاثیر قرار میدهد.

*توصیه فنی برای پیشگیری و مقابله

بر اساس این گزارش و با توجه به اعلام مرکز ماهر، استفاده از دیوارههای آتش اختصاصی لایه کاربرد یا WAF و پیکربندی موثر آن به تناسب تعداد کاربران و نیز شرایط برنامهی کاربردی هر سازمان از جمله روش های موثر برای مقابله با این دست از حملات است.

یکی از اولین اقدامهای امنیتی، مقاومسازی سرویسدهندههای وب در مقابل ارسال درخواستهای سیلآسا جهت تشخیص و جلوگیری میباشد، برای این منظور لازم است تا به روشهای مختلف نظیر استفاده از ماژولهای امنیتی و قابلیتهای درونی سرویسدهندههای وب IIS موارد لازم به تناسب پیکربندی شود.

یکی از موثرترین پیکربندیها جهت محافظت و جلوگیری از حملات منع سرویس، پیکربندی قابلیت IP Restriction و یا Dynamic IP Restrictions است.

در طراحی و پیکربندی برنامههای کاربردی مختلف هر یک دارای application pools مجزا باشند و از فضاهایی اشتراکی اجتناب گردد و در صورت استفاده، موارد امنیتی مرتبط را رعایت نمایید.

این گزارش حاکی است، پیکربندی و استفاده از قابلیت امنیتی Request Filtering در سرویسدهنده، جهت فیلترسازی درخواستهای ورودی ناخواسته بر اساس قواعد امنیتی و همچنین پیکربندی فایلهای ثبت وقایع یا ماژول Logging در سرویسدهندهی وب IIS، جهت بررسی و پاسخگوییهای امنیتی و رسیدگی قانونی و حقوقی به حوادث امنیتی لازم و ضروری است.

مجزا کردن یا ایزوله کردن نرم افزارهای کاربردی تحت وب مختلف، ایجاد Worker Processهای منحصر به فرد برای هر یک از نرم افزارهای کاربردی تحت وب مختلف و همچنین بهروز رسانی سیستمعامل و نصب آخرین وصلههای امنیتی نیز از دیگر توصیه هایی است که در این جهت پیشگیری و مقابله با این حملات می تواند اثرگذار باشد.

در اخبار غیررسمی اعلام شد که سایتهایی از جمله سایت بانک مرکزی، شرکت پست و ایرانسل از دسترس خارج شدهاند. اما این اخبار رد و اعلام شد سایت به دلیل به روز رسانی فنی از دسترس خارج شده است یا سایت از دسترس خارج نشده است.

در حالی که اخبار غیررسمی همچنان رد می شد امروز وزارت ارتباطات رسما از دسترس خارج شدن برخی سایتها را تایید کرد.

تیم عملیاتی و پاسخگویی به حوادث امنیتی مرکز ماهر (مدیریت امداد و هماهنگی حملات رخدادهای رایانهای) با تایید اخبار مربوط به این حملات اعلام کرد که حملات کنترل شده است.

مرکز ماهر با بررسی حملات اعلام کرده: هدف حمله، منع سرویس توزیع شده، سیستمهای عامل ویندوز با سرویسدهندههای وب IIS بوده است و تمامی اهداف مورد حمله قرار گرفته تاکنون از شرایط فنی یکسان برخوردار بودهاند.

همچنین آناتومی حمله، شامل ارسال زیاد درخواستهای HTTP به سمت وبسرورها با حجم و تعداد بالا است، که باعث ایجاد پردازش سنگین روی سرویسدهندهها شده و به اعتقاد کارشناسان، هدف اولیه این حمله پهنای باند شبکه نبوده، لذا تشخیص اولیه با سیستمهای مانیتورینگ و پایش معمولی به سختی قابل انجام است و با تاخیر تشخیص حاصل می شود.

بر همین اساس، پیکربندی صحیح سرویسدهندههای وب که میزبان برنامههای کاربردی تحت وب است، باید به دقت صورت پذیرد و رعایت نکات امنیتی در آنها، امنیت کل سیستمها و برنامههای کاربردی را تحت تاثیر قرار میدهد.

*توصیه فنی برای پیشگیری و مقابله

بر اساس این گزارش و با توجه به اعلام مرکز ماهر، استفاده از دیوارههای آتش اختصاصی لایه کاربرد یا WAF و پیکربندی موثر آن به تناسب تعداد کاربران و نیز شرایط برنامهی کاربردی هر سازمان از جمله روش های موثر برای مقابله با این دست از حملات است.

یکی از اولین اقدامهای امنیتی، مقاومسازی سرویسدهندههای وب در مقابل ارسال درخواستهای سیلآسا جهت تشخیص و جلوگیری میباشد، برای این منظور لازم است تا به روشهای مختلف نظیر استفاده از ماژولهای امنیتی و قابلیتهای درونی سرویسدهندههای وب IIS موارد لازم به تناسب پیکربندی شود.

یکی از موثرترین پیکربندیها جهت محافظت و جلوگیری از حملات منع سرویس، پیکربندی قابلیت IP Restriction و یا Dynamic IP Restrictions است.

در طراحی و پیکربندی برنامههای کاربردی مختلف هر یک دارای application pools مجزا باشند و از فضاهایی اشتراکی اجتناب گردد و در صورت استفاده، موارد امنیتی مرتبط را رعایت نمایید.

این گزارش حاکی است، پیکربندی و استفاده از قابلیت امنیتی Request Filtering در سرویسدهنده، جهت فیلترسازی درخواستهای ورودی ناخواسته بر اساس قواعد امنیتی و همچنین پیکربندی فایلهای ثبت وقایع یا ماژول Logging در سرویسدهندهی وب IIS، جهت بررسی و پاسخگوییهای امنیتی و رسیدگی قانونی و حقوقی به حوادث امنیتی لازم و ضروری است.

مجزا کردن یا ایزوله کردن نرم افزارهای کاربردی تحت وب مختلف، ایجاد Worker Processهای منحصر به فرد برای هر یک از نرم افزارهای کاربردی تحت وب مختلف و همچنین بهروز رسانی سیستمعامل و نصب آخرین وصلههای امنیتی نیز از دیگر توصیه هایی است که در این جهت پیشگیری و مقابله با این حملات می تواند اثرگذار باشد.

منبع:

خبرگزاری فارس

.svg)

ارسال نظر