کشف بدافزار جدید ارز دیجیتال

پارسینه: مرکز مدیریت راهبردی افتای ریاست جمهوری با اعلام خبر کشف بدافزار جدید کاوش ارز دیجیتال، نسبت به سوءاستفاده این نرم افزار مخرب از قدرت پردازشگر سیستم کامپیوتری قربانیان هشدار داد.

به طور کلی شناسایی بدافزارهای کاوشگر ارز دیجیتالی دشوار است. هنگامی که یک دستگاه در معرض اینگونه بدافزارها قرار میگیرد، یک برنامه مخرب در پس زمینه اجرا میشود و مصرف انرژی را افزایش میدهد که در نتیجه سرعت و عملکرد دستگاه کاهش مییابد.

از آنجایی که دلیل گرایش مجرمین سایبری به چنین بدافزارهایی، افزایش قیمت ارزهای دیجیتال عنوان شده است به تازگی آزمایشگاه مک آفی (McAfee) بدافزار جدیدی با نام WebCobra را کشف کرده که از قدرت پردازش سیستم قربانیان برای کاوش ارز دیجیتالی استفاده میکند.

مرکز راهبردی افتای ریاست جمهوری در این باره اعلام کرد که «بدافزار WebCobra بسته به نوع معماری که تشخیص دهد، به صورت مخفیانه کاوشگر Cryptonight یا Claymore's Zcash را نصب میکند. دامنه آلودگی این بدافزار در سراسر جهان در روزهای ۱۸ الی ۲۲ شهریور بوده و بیشترین آلودگیها مربوط به کشورهای برزیل، افریقای جنوبی و ایالات متحده است.»

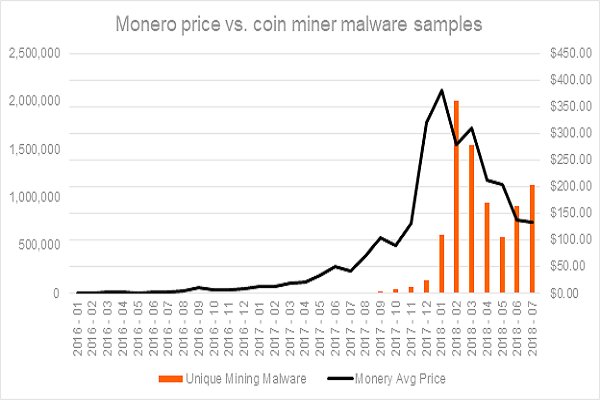

در نمودار زیر تعداد نمونههای بدافزار کاوش ارز Monero مشاهده شده به همراه تغییرات قیمت این ارز نمایش داده شده است.

از آنجایی که دلیل گرایش مجرمین سایبری به چنین بدافزارهایی، افزایش قیمت ارزهای دیجیتال عنوان شده است به تازگی آزمایشگاه مک آفی (McAfee) بدافزار جدیدی با نام WebCobra را کشف کرده که از قدرت پردازش سیستم قربانیان برای کاوش ارز دیجیتالی استفاده میکند.

مرکز راهبردی افتای ریاست جمهوری در این باره اعلام کرد که «بدافزار WebCobra بسته به نوع معماری که تشخیص دهد، به صورت مخفیانه کاوشگر Cryptonight یا Claymore's Zcash را نصب میکند. دامنه آلودگی این بدافزار در سراسر جهان در روزهای ۱۸ الی ۲۲ شهریور بوده و بیشترین آلودگیها مربوط به کشورهای برزیل، افریقای جنوبی و ایالات متحده است.»

در نمودار زیر تعداد نمونههای بدافزار کاوش ارز Monero مشاهده شده به همراه تغییرات قیمت این ارز نمایش داده شده است.

دراپر اصلی (یا منتقل کننده بدافزار) این بدافزار یک نصب کننده یا installer مایکروسافت است که محیط سیستم را بررسی میکند. به نحوی که در سیستمهای x. ۸۶ کاوشگر Cryptonight نصب میشود و در سیستمهای x. ۶۴ کاوشگر Claymore's Zcash از یک سرور راه دور بارگیری و نصب میشود. پس از آن در ادامه یک فایل CAB در سیستم بارگذاری میشود که حاوی بدنه bin و یک فایل DLL برای رمزگشایی بدنه است.

بدنه بدافزار دارای قابلیتهای ضد دیباگ، ضد شبیهسازی و ضد محیطهای سندباکس است و از این رو، برای مدت طولانی به صورت ناشناخته در سیستم باقی میماند.

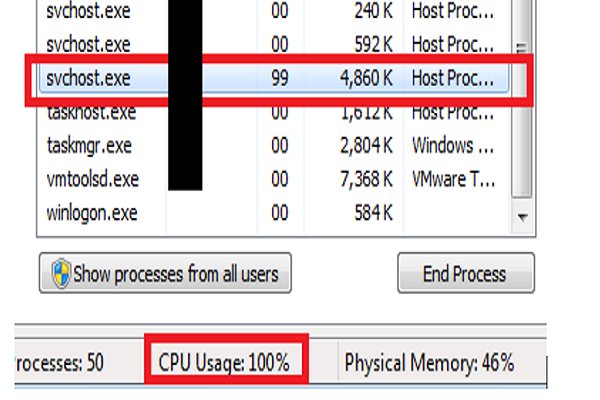

در سیستمهای x. ۸۶ بدافزار به فرایند پردازشی svchost.exe نفوذ میکند و فرایند کاوش ارز را انجام میدهد. اما در سیستمهای x. ۶۴، تنها در صورتی فرایند کاوش ارز انجام میشود که Wireshark در سیستم شناسایی نشود و پردازنده گرافیکی قربانی یکی از سه مدل Radeon، Nvidia و Asus باشد.

نشانههای آلودگی:

آدرسهای آیپی:

۱۴۹،۲۴۹.۱۳:۲۲۲۴،

۱۴۹،۲۵۴.۱۷۰:۲۲۲۳،

۳۱،۹۲.۲۱۲

دامنهها:

fee.xmrig.com

fee.xmrig.com

ru

zec.slushpool.com

هشها (SHA-۲۵۶):

۵ E. ۱۴۴۷۸۹۳۱ E. ۳۱ CF ۸۰۴ E. ۰۸ A. ۰۹ E. ۸ DFFD ۰۹۱ DB ۹ ABD ۶۸۴۹۲۶۷۹۲ DBEBEA ۹ B. ۸۲۷ C. ۹ F. ۳۷،

۲ ED ۸۴۴۸ A. ۸۳۳ D. ۵ BBE ۷۲ E. ۶۶۷ A. ۴ CB ۳۱۱ A. ۸۸ F. ۹۴۱۴۳ AA ۷۷ C. ۵۵ FBDBD ۳۶ EE ۲۳۵ E. ۲ D. ۹۴۲۳

F. ۴ ED ۵ C. ۰۳۷۶۶۹۰۵ F. ۸۲۰۶ AA ۳۱۳۰ C. ۰ CDEDEC ۲۴ B. ۳۶ AF ۴۷ C. ۲ CE ۲۱۲۰۳۶ D. ۶ F. ۹۰۴۵۶۹۳۵۰،

۱ BDFF ۱ F. ۰۶۸ EB ۶۱۹۸۰۳ ECD ۶۵ C. ۴ ACB ۲ C. ۷۴۲۷۱۸ B. ۰ EE ۲ F. ۴۶۲ DF ۷۹۵۲۰۸ EA ۹۱۳ F. ۳۳۵۳ B. D. ۴۰۰۳ E. ۶۹۷۸ BCFEF ۴۴ FDA ۳ CB ۱۳ D. ۶۱۸ EC ۸۹ BF ۹۳ DEBB ۷۵ C. ۰۴۴۰ C. ۳ AC ۴ C. ۱ ED ۲۴۷۲۷۴۲،

۰۶ AD ۹ DDC ۹۲۸۶۹ E. ۹۸۹ C. ۱ DF ۸ E. ۹۹۱ B. ۱ BD ۱۸ FB ۴۷ BCEB ۸ ECC ۹۸۰۶۷۵۶۴۹۳ BA ۳ A. ۱ A. ۱۷ D. ۶،

۶۱۵ BFE ۵ A. ۸ AE ۷ E. ۰۸۶۲ A. ۰۳ D. ۱۸۳ E. ۶۶۱ C. ۴۰ A. ۱ D. ۳ D. ۴۴۷ EDDABF ۱۶۴ FC ۵ E. ۶ D. ۴ D. ۱۸۳۷۹۶ E. ۰

F. ۳۱۲۸۵ AE ۷۰۵ FF ۶۰۰۰۷ BF ۴۸ AEFBC ۷ AC ۷۵ A. ۳ EA ۵۰۷ C. ۲ E. ۷۶ B. ۰۱ BA ۵ F. ۴۷۸۰۷۶ FA ۵ D. ۱ B. ۳

AA ۰ DBF ۷۷ D. ۵ AA ۹۸۵ EEA ۵۲ DDDA ۵۲۲۵۴۴ CA ۰۱۶۹ DCA ۴ AB ۸ FB ۵۱۴۱ ED ۲ BDD ۲ A. ۵ EC ۱۶ CE

منبع:

خبرگزاری مهر

.svg)

ارسال نظر